Nhóm tin

Đăng nhập thành viên

![]() Đang truy cập : 417

Đang truy cập : 417

•Máy chủ tìm kiếm : 2

•Khách viếng thăm : 415

![]() Hôm nay : 113984

Hôm nay : 113984

![]() Tháng hiện tại : 1961226

Tháng hiện tại : 1961226

![]() Tổng lượt truy cập : 33913994

Tổng lượt truy cập : 33913994

Công khai HĐ doanh nghiệp

Train Vs Everythings

Văn bản QPPL giao thông ĐS

- Thông tư 08/2014/TT-BGTVT ngày 15/4/2014 của Bộ GTVT, về kết nối đèn tín hiệu giao thông ĐS-ĐB và cung cấp thông tin cảnh giới

- Luật số 35/2005/QH11 ngày 14/6/2005 về Đường sắt, của Quốc hội nước cộng hòa xã hội chủ nghĩa Việt Nam

- Thông tư 62/2015/TT-BGTVT ngày 04/11/2015, quy định về Đường ngang

- Nghị quyết số 88/NQ-CP của Chính phủ, về tăng cường thực hiện các giải pháp trọng tâm bảo đảm TTATGR

- Nghị định số 14/2015/NĐ-CP ngày 13/02/2015, Quy định chi tiết và hướng dẫn một số điều của luật Đường sắt

» Tin tức » Công nghệ

» Tin tức » Công nghệ

Mạng riêng ảo VPN một ứng dụng quan trọng của công nghệ MPLS

Chủ nhật - 17/07/2011 06:28CÔNG NGHỆ MẠNG RIÊNG ẢO

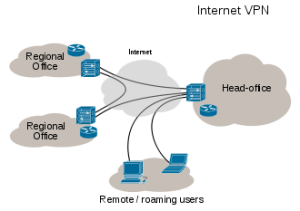

Mạng riêng ảo (VPN) là một mạng máy tính mà sử dụng một cơ sở hạ tầng viễn thông công cộng như Internet để cung cấp văn phòng từ xa hoặc người dùng cá nhân có quyền truy cập an toàn vào mạng của tổ chức. Mục đích để tránh một hệ thống đắt tiền của dòng nước, cho thuê có thể được sử dụng bởi chỉ có một tổ chức.

Nó đóng gói truyền dữ liệu bằng cách sử dụng một phương pháp an toàn mật mã giữa hai hay nhiều thiết bị mạng mà không phải là trên cùng một mạng riêng để giữ các dữ liệu chuyển tin từ các thiết bị khác trên một hoặc nhiều can thiệp mạng cục bộ hoặc toàn. Có nhiều cách phân loại khác nhau, triển khai thực hiện, và sử dụng cho VPN.

Kết nối VPN tổng quan

1. Lịch sử VPN

Cho đến cuối những năm 1990, máy tính nối mạng đã được kết nối thông qua đường dây thuê đắt tiền và / hoặc quay số điện thoại đường dây.Mạng riêng ảo giảm chi phí mạng bởi vì họ tránh là cần thiết cho nhiều ngành, nghề cho thuê mà cá nhân kết nối văn phòng từ xa (hoặc từ xa người sử dụng) đến một mạng nội bộ tư nhân (mạng nội bộ). Người dùng có thể trao đổi dữ liệu riêng tư an toàn, làm cho các đường dây thuê đắt tiền không cần thiết.Công nghệ VPN có vô số các giao thức, thuật ngữ và ảnh hưởng đến tiếp thị để xác định họ. Ví dụ:, VPN công nghệ có thể khác nhau:

Các giao thức chúng sử dụng để đường hầm giao thông

Các điểm kết thúc của đường hầm, i, khách hàng cạnh hoặc cạnh nhà cung cấp mạng

Cho dù họ cung cấp trang web-to-site hoặc kết nối truy cập từ xa

Các mức độ an ninh cung cấp

Các lớp OSI họ hiện tại với mạng kết nối, chẳng hạn như lớp 2 mạch hoặc Layer 3 kết nối mạng

Một số hệ thống phân loại được thảo luận trong các phần sau…

2. Cơ chế bảo mật

Secure VPN sử dụng giao thức mã hóa đường hầm để cung cấp bảo mật bằng chặn chặn và gói sniffing, cho phép xác thực người gửi để ngăn chặn giả mạo danh tính, và cung cấp toàn vẹn bằng cách ngăn chặn tin nhắn thông báo thay đổi.

Secure VPN giao thức bao gồm:

IPsec (Giao thức Internet Security) được phát triển cho IPv6, mà yêu cầu nó. Giao thức bảo mật này dựa trên các tiêu chuẩn cũng được sử dụng rộng rãi với IPv4. L2TP thường xuyên chạy trên IPsec.

Transport Layer Security (SSL/TLS) có thể đường hầm của toàn bộ mạng lưới giao thông, giống như trong các dự án OpenVPN, hoặc bảo đảm một kết nối cá nhân. Một số nhà cung cấp cung cấp khả năng truy cập từ xa thông qua SSL VPN. An SSL VPN có thể kết nối từ địa điểm nơi IPsec chạy vào rắc rối với dịch địa chỉ mạng và các quy tắc tường lửa.

Datagram Transport Layer Security (DTLS), được sử dụng trong thế hệ tiếp theo của Cisco VPN sản phẩm, Cisco VPN AnyConnect, để giải quyết các vấn đề SSL / TLS có với đường hầm qua TCP.

Microsoft Point-to-Point Encryption (MPPE) làm việc với PPTP của họ và trong một số triển khai tương thích trên các nền tảng khác. Microsoft giới thiệu Secure Socket Tunneling Protocol (SSTP) trong Windows Server 2008 và Windows Vista Service Pack 1. Đường hầm SSTP Point-to-Point Protocol (PPP) hoặc L2TP giao thông thông qua một SSL 3.0 kênh.

MPVPN (Multi Path Virtual Private Network). Công ty Phát triển Hệ thống Ragula sở hữu nhãn hiệu đăn MPVPN “MPVPN”.

Secure Shell (SSH) VPN — OpenSSH cung cấp VPN đường hầm để bảo đảm kết nối từ xa tới một liên mạng hoặc liên kết mạng. Điều này không nên nhầm lẫn với cổng chuyển tiếp. OpenSSH server cung cấp số lượng giới hạn của đường hầm đồng thời và các tính năng VPN chính nó không hỗ trợ chứng thực cá nhân.

3. Xác thực

Thiết bị đầu cuối đường hầm phải xác thực trước khi an toàn đường hầm VPN có thể thiết lập.Người dùng tạo ra mạng riêng ảo truy cập từ xa có thể sử dụng mật khẩu, sinh trắc học, hai yếu tố xác thực hoặc các phương pháp mã hóa khác.

Network-to-mạng lưới các đường hầm thường sử dụng mật khẩu hoặc giấy chứng nhận kỹ thuật số, khi họ vĩnh viễn lưu khóa để cho phép các đường hầm để thiết lập tự động và không có sự can thiệp từ người sử dụng

4. Định tuyến

Giao thức Tunneling có thể được sử dụng trong một cấu trúc liên kết điểm-điểm mà có thể về mặt lý thuyết không được coi là một VPN, vì theo định nghĩa một VPN sẽ hỗ trợ bộ tùy ý và thay đổi các nút mạng. Nhưng kể từ khi hầu hết các trường router hỗ trợ một giao diện phần mềm được xác định đường hầm, VPN khách hàng được cấp quyền thường chỉ đơn giản là các đường hầm chạy các giao thức thông thường được xác định định tuyến.

Mặt khác nhà cung cấp, cung cấp mạng riêng ảo (PPVPNs) cần hỗ trợ mạng riêng ảo cùng tồn tại nhiều, ẩn từ một người khác, nhưng điều hành bởi các nhà cung cấp dịch vụ tương tự.

5. Xây dựng khối PPVPN

Tuỳ thuộc vào việc PPVPN chạy trong lớp 2 hoặc lớp 3, các khối xây dựng được mô tả dưới đây có thể chỉ L2, L3 chỉ, hoặc kết hợp cả hai. Multiprotocol Label Switching (MPLS) chức năng làm mờ bản sắc L2, L3.

RFC 4026 tổng quát các điều kiện sau đây để trang trải VPN L2 và L3, nhưng họ đã được giới thiệu trong RFC 2547.

Khách hàng cạnh thiết bị. (EC) một thiết bị tại các cơ sở khách hàng, cung cấp truy cập vào các PPVPN. Đôi khi nó chỉ là một điểm phân giới cắm mốc giữa các nhà cung cấp và trách nhiệm của khách hàng. các nhà cung cấp khác cho phép khách hàng để cấu hình nó.

Nhà cung cấp thiết bị cạnh (PE) PE là một thiết bị, hoặc thiết lập các thiết bị, ở rìa của mạng lưới nhà cung cấp, mà trình bày quan điểm của nhà cung cấp của các trang web khách hàng. PES là nhận thức của các mạng riêng ảo kết nối thông qua họ, và duy trì trạng thái VPN.

Nhà cung cấp thiết bị (P) AP thiết bị hoạt động bên trong mạng lõi của nhà cung cấp, và không trực tiếp giao diện cho bất kỳ thiết bị đầu cuối khách hàng. Nó có thể, for example, cung cấp định tuyến cho nhiều đường hầm vận hành nhà cung cấp thuộc về khách hàng khác nhau’ PPVPNs. Trong khi các thiết bị P là một phần quan trọng của việc thực hiện PPVPNs, nó không phải là chính nó VPN-nhận thức và không duy trì VPNví dụ:�c. vai trò chính của nó là cho phép các nhà cung cấp dịch vụ cho quy mô của các dịch vụ PPVPN, như, for example, bằng cách hành động như một điểm tập hợp cho nhiều PES. P-to-P kết nối, trong vai trò một ví dụ, thường là cao năng lực liên kết quang học giữa các địa điểm chính của nhà cung cấp.

6. Người sử dụng dịch vụ hiển thị PPVPN

Phần này đề với các loại VPN xem xét trong IETF; một số tên lịch sử đã được thay thế bởi những điều khoản này.

OSI Layer 1 dịch vụ Dây riêng ảo và dịch vụ đường dây tư nhân (VPWS và VPLS)

Trong cả hai của các dịch vụ này, các nhà cung cấp dịch vụ không cung cấp một mạng lưới chuyển hoặc nối đầy đủ, nhưng cung cấp các thành phần để xây dựng mạng lưới khách hàng quản lý. VPWS là điểm-điểm, trong khi VPLS có thể được điểm-đa. Chúng có thể được Layer 1 mô phỏng mạch không có cấu trúc liên kết dữ liệu.

Khách hàng xác định dịch vụ khách hàng VPN tổng thể, mà cũng có thể liên quan đến việc định tuyến, bắc cầu, hoặc máy chủ lưu trữ mạng lưới các phần tử.

Một sự nhầm lẫn đáng tiếc có thể xảy ra từ viết tắt từ Virtual Private Line Dịch vụ và dịch vụ mạng riêng ảo; bối cảnh nên làm cho nó rõ liệu “VPLS” có nghĩa là lớp 1 riêng ảo trực tuyến hoặc lớp 2 riêng ảo LAN.

OSI Layer 2 dịch vụ

Virtual LAN: Một lớp 2 kỹ thuật cho phép để cùng tồn tại của lĩnh vực truyền hình nhiều LAN, kết nối với nhau thông qua thân bằng cách sử dụng giao thức IEEE 802.1Q trunking. giao thức trunking khác đã được sử dụng nhưng đã trở nên lỗi thời, bao gồm cả Inter-Switch Link (ISL), IEEE 802.10 (ban đầu là một giao thức bảo mật, nhưng một nhóm nhỏ đã được giới thiệu cho trunking), và ATM LAN thi đua (LANE).

Dịch vụ riêng ảo LAN (VPLS): Phát triển bởi IEEE, VLAN cho phép nhiều mạng LAN được dán nhãn để chia sẻ trunking chung. VLAN thường chỉ bao gồm các cơ sở thuộc sở hữu của khách hàng. Các cựu[cần làm rõ] là một lớp 1 công nghệ hỗ trợ thi đua của cả hai điểm-điểm và điểm-đa cấu trúc liên kết. Phương pháp thảo luận ở đây kéo dài Layer 2 công nghệ như 802.1d và mạng LAN 802.1q trunking để chạy trên vận chuyển như Metro Ethernet.

Như được sử dụng trong bối cảnh này, VPLS là một Layer 2 PPVPN, chứ không phải là một dòng tin, thi đua các chức năng đầy đủ của một mạng truyền thống địa phương (LAN). Từ quan điểm người dùng, VPLS là làm cho nó có thể kết nối nhiều đoạn mạng LAN qua một chuyển mạch gói, hoặc quang học, nhà cung cấp chính; một lõi minh bạch cho người dùng, làm cho các phân đoạn mạng LAN từ xa hoạt động như LAN duy nhất.[7]

Trong một VPLS, mạng lưới cung cấp dịch vụ mô phỏng một cây cầu học tập, mà tùy chọn có thể bao gồm dịch vụ VLAN.

Pseudo dây (PW). PW là tương tự như VPWS, nhưng nó có thể cung cấp các giao thức khác nhau L2 ở cả hai đầu. Thông thường, giao diện của nó là một giao thức WAN chẳng hạn như không đồng bộ Transfer Mode hoặc Frame Relay. Ngược lại, khi nhằm cung cấp cho sự xuất hiện của một mạng LAN tiếp giáp giữa hai hoặc nhiều địa điểm, các dịch vụ riêng ảo LAN hoặc IPLS sẽ là thích hợp. Địa chỉ IP LAN giống như dịch vụ (IPLS) Một tập hợp con của VPLS, các thiết bị CE phải có khả năng L3; IPLS những món quà gói thay vì khung. Nó có thể hỗ trợ IPv4 hoặc IPv6.

OSI Layer 3 PPVPN kiến trúc

Phần này bàn về các kiến trúc chính cho PPVPNs, một nơi mà PE các disambiguates trùng lặp địa chỉ trong một trường hợp định tuyến duy nhất, và khác, router ảo, trong đó PE có chứa một trường ảo VPN trên router. Cách tiếp cận cũ, và các biến thể của nó, đã giành được sự chú ý nhất. Một trong những thách thức của PPVPNs liên quan đến khách hàng khác nhau bằng cách sử dụng cùng một địa chỉ không gian, đặc biệt là không gian địa chỉ IPv4 tư nhân.[8] Các nhà cung cấp phải có khả năng disambiguate địa chỉ trùng lặp trong việc khách hàng nhiều’ PPVPNs.

BGP / MPLS PPVPN: Trong phương pháp được định nghĩa bởi RFC 2547, BGP quảng cáo mở rộng các tuyến đường trong gia đình địa chỉ IPv4 VPN, đó là hình thức chuỗi 12-byte, bắt đầu với một 8-byte Route Distinguisher (RD) và kết thúc với một địa chỉ IPv4 4-byte. Sai disambiguate nếu không trùng lặp địa chỉ trong cùng một PE.

PES hiểu được cấu trúc liên kết của mỗi VPN, được kết nối với đường hầm MPLS, hoặc trực tiếp hoặc thông qua các router P. Trong MPLS thuật ngữ, các router P là Label Switch Router không nhận thức về mạng riêng ảo.

Virtual router PPVPN

Các kiến trúc Virtual Router,[9][10] như trái ngược với BGP / MPLS kỹ thuật, không yêu cầu phải sửa đổi để tồn tại các giao thức định tuyến như BGP. Đến dự phòng của định tuyến một cách hợp lý độc lập lĩnh vực, khách hàng hoạt động một VPN là hoàn toàn chịu trách nhiệm về không gian địa chỉ. Trong đường hầm MPLS khác nhau, các PPVPNs khác nhau được disambiguated của nhãn hiệu của họ, nhưng không cần định tuyến distinguishers.

Virtual kiến trúc router không cần phải disambiguate địa chỉ, bởi vì thay vì một router PE có nhận thức của tất cả các PPVPNs, PE có chứa nhiều trường hợp bộ định tuyến ảo, mà thuộc về một và chỉ một VPN.Thô Tunnels

Bài chi tiết: Giao thức TunnelingMột số mạng ảo không thể sử dụng mã hóa để bảo vệ các nội dung dữ liệu. Trong khi VPN thường cung cấp bảo mật, một mạng lưới phủ không được mã hóa không phù hợp gọn gàng trong việc phân loại an toàn hoặc tin cậy. Ví dụ như một đường hầm thiết lập giữa hai máy chủ được sử dụng Generic Routing Encapsulation (GRE) trong thực tế sẽ là một mạng riêng ảo, nhưng không an toàn cũng không đáng tin cậy.Bên cạnh những ví dụ GRE trên, giao thức rõ bản bao gồm tầng hầm 2 Tunneling Protocol (L2TP) khi nó được thiết lập mà không có IPsec và Point-to-Point Tunneling Protocol (PPTP) hoặc Microsoft Point-to-Point Encryption (MPPE).

7. Mạng lưới phân phối đáng tin cậy

Trusted VPN không sử dụng mật mã đường hầm, và thay vì dựa vào sự bảo mật của hệ thống mạng của một nhà cung cấp duy nhất để bảo vệ giao thông. Multi-Protocol Label Switching (MPLS) thường được dùng để VPN lớp phủ, thường với chất lượng-of-kiểm soát dịch vụ trên một mạng phân phối đáng tin cậy.

Layer 2 Tunneling Protocol (L2TP)[11] đó là một thay thế dựa trên tiêu chuẩn, và một thỏa hiệp dùng các tính năng tốt từ mỗi, hai sở hữu độc quyền giao thức VPN: Cisco

Layer 2 Chuyển tiếp (L2F)[12] (lỗi thời lúc 2009) và Microsoft Point-to-Point Tunneling Protocol (PPTP).[13]

Từ quan điểm an ninh, VPN tin tưởng vào mạng lưới phân phối cơ bản, hoặc phải thi hành với cơ chế bảo mật trong VPN tự. Trừ khi các mạng lưới phân phối đáng tin cậychạy trong các trang web về thể chất chỉ an toàn, cả hai mô hình đáng tin cậy và an toàn cần một cơ chế xác thực cho người dùng để truy cập vào các VPN.

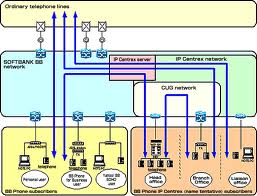

8. Mạng riêng ảo trong môi trường điện thoại di động

Điện thoại di động VPN được sử dụng trong việc thiết lập một nơi mà một điểm cuối của VPN là không cố định đến một địa chỉ IP duy nhất, nhưng thay vì roams trên các mạng khác nhau như mạng lưới dữ liệu từ các hãng di động hoặc giữa nhiều điểm truy cập Wi-Fi.[14] Điện thoại di động VPN đã được sử dụng rộng rãi trong an toàn công cộng, nơi mà họ cung cấp cho cán bộ thực thi pháp luật truy cập vào ứng dụng quan trọng, chẳng hạn như máy tính hỗ trợ văn và cơ sở dữ liệu tội phạm, khi họ di chuyển giữa các mạng con khác nhau của một mạng di động.[15] Chúng cũng được sử dụng trong lĩnh vực quản lý dịch vụ và các tổ chức y tế,[16] giữa các ngành công nghiệp khác.Ngày càng, VPN di động đang được thông qua bởi các chuyên gia di động và công nhân cổ trắng, những người cần kết nối đáng tin cậy.[16] Chúng cho phép người sử dụng để đi lang thang trên mạng và liên tục trong và ngoài vùng phủ sóng không dây mà không bị mất các phiên ứng dụng hoặc bỏ các phiên VPN an toàn. Một VPN thông thường không thể tồn tại sự kiện như vậy vì mạng lưới đường hầm bị phá vỡ, gây ra các ứng dụng để ngắt kết nối, thời gian ra,[14] hoặc không, hoặc thậm chí gây ra các thiết bị điện toán chính nó để sụp đổ.[16]Thay vì hợp lý buộc các điểm cuối của đường hầm mạng đến địa chỉ IP vật lý, mỗi đường hầm liên kết với một địa chỉ IP vĩnh viễn tại các thiết bị liên quan. Các VPN di động phần mềm xử lý các mạng xác thực cần thiết và duy trì các phiên họp mạng một cách minh bạch để các ứng dụng và người sử dụng.[14] The Host Identity Nghị định thư (HIP), theo nghiên cứu của Internet Engineering Task Force, được thiết kế để hỗ trợ di động của máy bằng cách tách biệt vai trò của các địa chỉ IP để xác định máy chủ lưu trữ từ tính năng định vị của họ trong một mạng IP. Với một máy chủ lưu trữ di động HIP duy trì kết nối logic của nó được thành lập thông qua bản sắc nhận diện máy chủ trong khi liên kết với các địa chỉ IP khác nhau khi chuyển vùng giữa các mạng truy cập.

Những tin mới hơn

Những tin cũ hơn

Xem phản hồi

Xem phản hồi Gửi phản hồi

Gửi phản hồi